Nieuws

09-06-2021 08:53

Financiële-, fiscale-, salaris- en personeelsafdelingen beoogd slachtoffer van Payroll redirects

"Payroll redirects", ofwel "payroll diversions", zijn frauduleuze e-mailaanvallen die doorgaans zijn gericht op medewerkers uit de financiële-, fiscale-, salaris- en personeelsafdelingen. Het zijn simpele aanvallen, omdat het enige doel van de cybercrimineel is om nieuwe, door hem of haar zelf gecontroleerde informatie te verstrekken voor de overschrijving van het salaris of zelfs de belastingteruggave van de geïmiteerde werknemers.

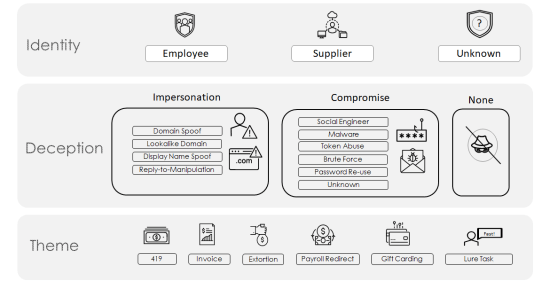

Figuur 1. "Email Fraud Taxonomy-kader"

Proofpoint signaleert dagelijks gemiddeld zo'n tweeduizend "payroll redirect"-pogingen (figuur 2).Het is een middelgroot risico voor bedrijven en organisaties. Volgens het “FBI Internet Crime Complaint Center’s”- rapport naar BEC uit 2019 is er een gemiddeld verlies van $ 7.904 per incident. De Amerikaanse federale belastingdienst heeft "payroll redirects" opgenomen in zijn meest recente Dirty Dozen list van belastingconstructies voor 2020. De dienst waarschuwt mensen die aangifte doen dat er valse belastingdocumenten kunnen worden gebruikt in deze constructies om de verzoeken om het rekeningnummer te wijzigen geloofwaardig te maken.

Figuur 2. Overzicht van een periode van 24 uur "payroll redirects" gesignaleerd door Proofpoint

“Payroll Redirect” en het “Email Fraud Taxonomy-kader”

"Payroll redirect"-constructies kunnen zich voordoen via misleiding (volgens het Proofpoint "Email Fraud Taxonomy-kader" in figuur 1 hierboven), impersonatie of het kraken van een rekening. Maar impersonatie komt het vaakst voor.

In gevallen waarin een bedreiger toegang heeft tot een gekraakte rekening, is de kans groter dat hij fraude probeert te plegen met een potentiële hogere uitbetaling, zoals fraude met facturen, dan met "payroll diversion".

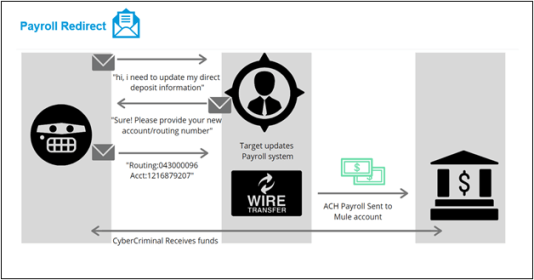

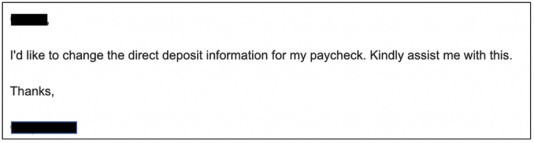

Figuur 3. Een voorbeeld van een "payroll redirect"-aanval via impersonatie

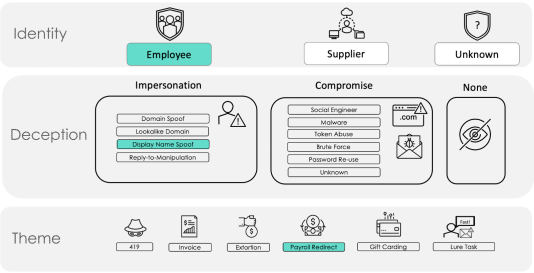

Via impersonatie (figuur 3) verstuurt de cybercrimineel een eenvoudige e-mail vanaf een gratis e-mailaccount met de naam van de werknemer. Het gebruik van gratis e-mail komt bij het merendeel van de "payroll"-aanvallen voor. Aanvallers bij "payroll redirects" doen zich ook graag voor als personen met een hogere functie in de organisatie van het doelwit, zoals een CEO of een andere leidinggevende. Zo proberen ze de kans te grijpen om een hogere salarisstrook te scoren. Bij pogingen om salarissen van hogere niveaus om te leiden, gebruiken de criminelen e-mailadressen met een executive-uitstraling in een poging er geloofwaardigheid en urgentie aan te verlenen. In zulke gevallen ziet het "Taxonomy Framework" er als volgt uit (figuur 4):

Figuur 4. Voorbeeld van een"Payroll redirect"-constructie die gebruikmaakt van een vervalste naam in de e-mail

Voorbeelden uit de praktijk

Eén onderdeel dat universeel lijkt te zijn in payroll redirect schema's is hun eenvoud.

Onlangs trof Proofpoint een "payroll redirect"–aanval aan, waarin de aanvaller een aantal e-mails heeft verstuurd naar personen op de salarisadministratie-afdeling van een groot bedrijf. Hij probeerde hen ervan te overtuigen de salarissen van verschillende werknemers waarvoor hij zich uitgaf door te sturen.

Elk van de frauduleuze e-mails, zoals te zien is in afbeelding 5, gebruikte dezelfde bewoordingen en verschilde alleen in naar wie de e-mail werd verzonden, wie zich voordeed, en de gebruikte taal (Engels, Duits)

Figuur 5. Voorbeeld van e-mails waarin werknemers geïmiteerd worden in een "payroll redirect"

Dergelijke pogingen kunnen verrassend genoeg nog eenvoudiger, zoals een poging om zich voor te doen als de CEO van een bedrijf in het volgende voorbeeld (figuur 6).

Figuur 6. Payroll redirect: email van afzender die zich voordoet als CEO.

Hoewel deze aanvallen low-tech van aard zijn, zijn ze toch doeltreffend. Dit komt doordat ze misbruik maken van een normaal proces waar de financiële-, fiscale-, salaris- en personeelsafdelingen geregeld mee te maken hebben.